Le principe du moteur électrique s'appuie l'induction électromagnétique.

Pour cela nous allons utiliser une loi célèbre: La loi de Lens-Faraday.

On va créer en alimentant en courant électrique un bobinage inducteur, un champ électromagnétique variable, ce dernier engendre par induction des forces, mettant en mouvement l'induit.

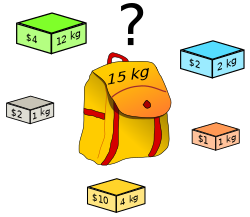

Voici une vidéo montrant le principe du moteur électrique, on a besoin :

Read more »

Pour cela nous allons utiliser une loi célèbre: La loi de Lens-Faraday.

On va créer en alimentant en courant électrique un bobinage inducteur, un champ électromagnétique variable, ce dernier engendre par induction des forces, mettant en mouvement l'induit.

Voici une vidéo montrant le principe du moteur électrique, on a besoin :

- 1 pile comme générateur du courant électrique

- 1 bobine

- 1 aimant